SSOを設定する方法(Microsoft AD FS)

この手順では、Microsoft AD FS を使用して ISL Online のシングルサインオン(SSO)を設定する方法を説明します。

※設定手順は変更される場合があります。必ず最新の情報をIdP側のマニュアルでご確認ください。

Step 1:証明書利用者信頼の追加

AD FS 管理コンソールを開き、操作パネルの「証明書利用者信頼の追加…」をクリックします。

Step 2:信頼関係追加の開始

「要求に対応する」を選択し、[開始]をクリックします。

Step 3:データソースの選択

「証明書利用者についてのデータを手動で入力する」を選択し、[次へ]をクリックします。

Step 4:表示名の指定

証明書利用者の表示名(例:ISL Online)を入力し、[次へ]をクリックします。

Step 5:証明書の構成

[参照…]をクリックし、SAML 2.0 サービスプロバイダー暗号化証明書をアップロードします。

SAML認証によるシングルサインオン(SSO)を設定する の Step 4 で弊社からお送りしたサービスプロバイダの証明書のファイル拡張子を.cerに変更し、ファイルをアップロードします。

アップロードしたら、「次へ]をクリックします。

Step 6:URLの構成

URL の構成は何も入力・選択せず、[次へ] をクリックします。

Step 7:識別子の構成

SAML認証によるシングルサインオン(SSO)を設定する の Step 4 で弊社からお送りした Identifier (Entity ID)を「証明書利用者信頼の識別子」に入力し、[追加]をクリックします。

[次へ]をクリックして続行します。

Step 8:アクセス制限ポリシーの選択

適切なアクセス制御ポリシーを選択し、[次へ] をクリックします。以下の例では「「すべてのユーザーを許可」を選択しています。

Step 9:信頼の追加の準備完了

設定内容を確認し、[次へ] をクリックして「証明書利用者信頼」を追加します。

Step 10:要求発行ポリシーの編集

証明書利用者信頼を追加したら、操作パネルから 「要求発行ポリシーの編集」をクリックします。

[規則の追加...] ボタンをクリックして続行します。

Step 11:要求規則テンプレートの選択

「LDAP 属性を要求として送信」を選択し、[次へ]をクリックします。

Step 12:要求規則の構成

表示されたウィザードに以下を入力し、[完了] をクリックします。

- 要求規則名:ログイン

- 属性ストア:Active Directory

- User-Principal-Name(必須): UPN

- Display-Name(オプション): 名前

- E-Mail-Adresses(必須): 電子メールアドレス

グループ情報も連携する場合は、[規則の追加…]をもう一度クリックします。連携しない場合は Step 13 へ進みます。

グループを設定に含めると、IdP側のグループ情報が ISL Online のユーザーグループとして連携・登録されます。

連携するグループは、ISL Online の運用に必要なものに絞って設定してください。

※ISL Onlineでは、1ユーザーあたりのグループ数には上限(100件)があります。

※グループの登録・編集は、IdP側で実施してください。

要求規則テンプレートで「グループ メンバーシップを要求として送信」を選択し、[次へ]をクリックします。

送信するグループ情報を設定し、[完了]をクリックします。

- 要求規則名:グループ

- ユーザーのグループ:<ISL Onlineに連携するグループを選択してください>(例:ABC\islGroup)

- 出力方向の要求の種類: グループ

- 出力方向の要求の値: <ISL Onlineに連携するグループのグループ名を入力してください>(例:islGroup)

Step 13:要求発行ポリシーの設定完了

[OK] をクリックします。

Step 14:証明書利用者信頼のプロパティを編集

構成した証明書利用者信頼を選択し、操作パネルの 「プロパティ」をクリックします。

Step 15:SAMLエンドポイントを追加

「エンドポイント」タブを選択し、[SAML の追加...] ボタンをクリックします。

以下の情報を入力し、[OK]をクリックしてエンドポイントを追加します。

- エンドポイントの種類:SAML アサーション コンシューマー

- バインディング:POST

- 信頼されたURLを既定として設定する:チェックする

- 信頼されたURL:SAML認証によるシングルサインオン(SSO)を設定する の Step 4 で弊社からお送りしたReply URL (Assertion Consumer Service URL)

「エンドポイント」タブに戻り、[SAML の追加...] ボタンをクリックします。

以下の情報を入力し、[OK]をクリックしてエンドポイントを追加します。

- エンドポイントの種類:SAML ログアウト

- バインディング:POST

- 信頼されたURL、応答URL:SAML認証によるシングルサインオン(SSO)を設定する の Step 4 で弊社からお送りした ログアウトURL

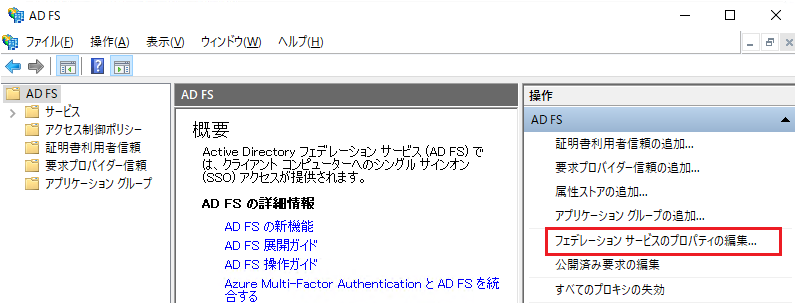

Step 16:設定完了&フェデレーションメタデータの取得

これでAD FSの基本設定は完了です。AD FS サーバーからメタデータ XML ファイルをダウンロードします。

ダウンロードURL(通常):https://<フェデレーションサービス名>/FederationMetadata/2007-06/FederationMetadata.xml

※AD FS 構成時に指定した「フェデレーションサービス名」が該当します。AD FS 管理コンソールの操作パネルから「フェデレーション サービスのプロパティの編集」からも確認できます。

※AD FS 構成時に指定した「フェデレーションサービス名」が該当します。AD FS 管理コンソールの操作パネルから「フェデレーション サービスのプロパティの編集」からも確認できます。

フェデレーション・メタデータのURLとXMLファイルは後の手順で使用しますので、あらかじめ保存しておいてください。

SAML認証によるシングルサインオン(SSO)を設定する の Step 6 に進みます。

Related Articles

SSOを設定する方法(Microsoft Entra ID)

この手順では、Microsoft Entra ID を使用して ISL Online のシングルサインオン(SSO)を設定する方法を説明します。 ※設定手順は変更される場合があります。必ず最新の情報をIdP側のマニュアルでご確認ください。 Step 1:アプリケーションを作成 Microsoft Entra ID の管理者アカウントで、Microsoft Entra 管理センター(旧 Azure ポータル) にサインインします。 「Microsoft Entra ID」 - 「エンタープライズ ...SSOを設定する方法(Google Workspace)

この手順では、Google Workspace を使用して ISL Online のシングルサインオン(SSO)を設定する方法を説明します。 ※設定手順は変更される場合があります。必ず最新の情報をIdP側のマニュアルでご確認ください。 Step 1:カスタム SAML アプリを追加 Google 管理者アカウントを使用して Google Workspace 管理ポータルにサインインします。 「メニュー」 - 「ウェブアプリとモバイルアプリ」 - 「カスタム SAML アプリを追加」に移動します。 ...プログラムをダウンロードすると「インストールしようとしているアプリは、Microsoft 検証済みアプリではありません」とOSのメッセージが表示されます。

▼表示されるメッセージ例: Windows OSの設定により、当該メッセージが表示される場合がございます。 以下の設定を行うことで解消されるかお確かめください。 1. デスクトップ上のタスクバーにある、[スタート(window)]アイコンを右クリックし、 「アプリと機能」を選択します。 2. 「アプリを入手する場所の選択」の設定を確認します。選択肢から「場所を選ばない」を選択します。 3. プログラムをダウンロードします。(再現しないか確認します。) ※Windows 10 ...SAML認証に対応していますか?

はい、対応しております。ご利用のライセンスによって対応状況が異なりますので、詳細は以下をご確認ください。 オンプレミスライセンスおよびプライベートクラウドライセンス版 Microsoft Entra ID (旧称 Azure Active Directory) を利用したSAML認証がご利用いただけます。 導入をご希望の方は弊社営業までお問い合わせください。 パブリッククラウドライセンス版 2025年7月31日より対応を開始しました。ご利用には専用のライセンスが必要です。 ...Microsoft Intuneを利用してISL AlwaysOn を展開できますか?(macOS)

Microsoft Intune を利用して、管理対象のmacOSデバイスに ISL AlwaysOn を展開することができます。 注意:展開する ISL AlwaysOn をカスタマイズしている場合は、設定ファイルやインストールパスなどをカスタマイズ内容に応じて変更してください。 前提条件 ISL AlwaysOnは、シェルスクリプトを使って macOS 端末にインストール(デプロイ)できます。 ただし、スクリプトを実行するには、以下のすべての条件を満たしている必要があります。 macOS ...